Kaspersky, Ürdün’de gerçekleşen yıllık Siber Emniyet Hafta Sonu – META tertibinde Orta Doğu, Türkiye ve Afrika (META) bölgesindeki ve dünya çapındaki dijital tehdit ortamındaki gelişmeleri paylaştı. Kaspersky uzmanları, Özellikle kurumların, işletmelerin ve endüstriyel kuruluşların karşı karşıya olduğu Türlü bahisleri ve tehditleri tartıştı ve önümüzdeki Yıl için tehdit iddialarını paylaştı. Robotik, IoT ve bölüme has kritik tehditler üzere gelişmekte olan teknolojilerin güvenliğine Özel olarak odaklanıldı – bu teknolojilerin Kaspersky’nin Cyber Immunity’si üzere inançlı tasarım yaklaşımıyla ele alınması gerektiğine dikkat çekildi.

Kaspersky CEO’su Eugene Kaspersky aktiflikte yaptığı konuşmada, “Günümüzün çok ilişkili dünyası, siber Emniyet usullerimizi yine gözden geçirmemizi gerektiriyor. Daha muteber bir yaklaşıma geçmeliyiz – kusura yer olmayan bir yaklaşıma. Bu nedenle siber tehditlere karşı “doğuştan gelen” muhafazaya sahip Cyber Immune (Siber Bağışıklık) eserleri geliştirmek için çalışıyoruz. Siber Bağışıklık sistemlerine yapılan hücumların birçok etkisizdir. Ürdün’deki bu üzere etkinlikler sayesinde yeniliklerimizi paylaşabiliyor ve takipçilerimizi Siber Bağışıklık’ın yeni norm olduğu daha inançlı ve daha esnek bir dijital dünya hakkında eğitebiliyoruz” dedi.

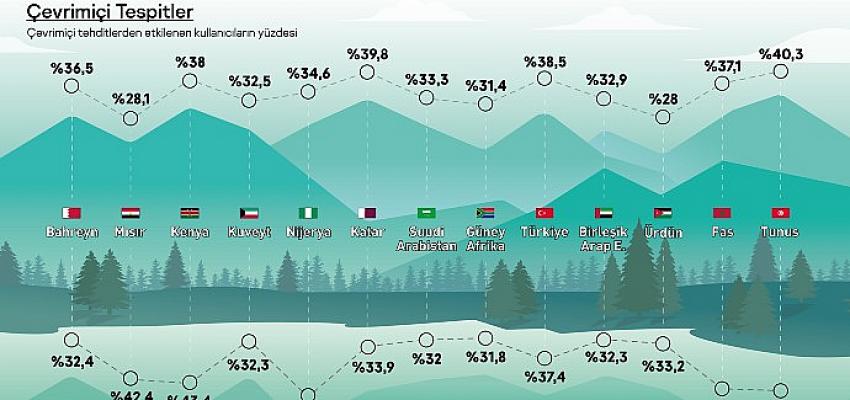

Etkinlik sırasında uzmanlar bölgeden en nihayet tehdit istatistiklerini paylaştı. Kaspersky Security Network istatistiklerine nazaran, META bölgesinde yaklaşık olarak her üçüncü kullanıcı Ocak-Eylül 2022’de çevrimiçi ve çevrimdışı tehditlerden etkilendi. Tunus ve Katar, çevrimiçi tehditlerden etkilenen en yüksek kullanıcı sayısına sahipti (sırasıyla 40,3 ve 39,8). Bunu Türkiye (38,5) ile Kenya (38) takip ediyor. Mısır ve Ürdün’de daha az kullanıcı etkilendi (sırasıyla 28,1 ve 28). En Çok çevrimdışı tehdit Nijerya (46,8), Tunus (45,3), Fas (44,8) ve Kenya’dan (43,4) bildirildi. Güney Afrika, META bölgesinde Mahallî tehditlerden etkilenen en düşük kullanıcı sayısına (31,8) sahip oldu.

META bölgesinde, Özellikle Afrika’da APT ataklarında artış

2022’de META bölgesindeki ve Özellikle Afrika’daki Türlü devletleri gaye Meydan ısrarcı ve karmaşık atakların sayısında bir artış oldu. Telekomünikasyon şirketlerini amaç Meydan en nihayet tehdit aktörü Metador, faaliyetlerini bu bölgeye genişleten HotCousin, Türlü IIS arka kapılarını dağıtan Fazla sayıda kampanya, buradaki birçok bölüme saldıran DeathStalker ve Lazarus ve hükümet ve kar gayesi gütmeyen kuruluşlarda keşfedilen gizemli bir SSP kütüphanesi arka kapısından başlayarak, geçen Yıl bölgede faal olan birçok yeni tehdit vardı.

2023 iddiaları – sırada ne var?

2023 kestirimi, Kaspersky’nin uzmanlığına ve 900’den Çok APT kümesi ve kampanyasını takip ederken bu Yıl Şahit olunan faaliyetlere dayanıyor.

- Bir sonraki WannaCry ve yakın hackleme için dronlar. İstatistiksel olarak, en Aka ve en tesirli siber salgınlardan kimileri her altı ila yedi yılda bir meydana gelir. Bu Cin nihayet olay, savunmasız makinelere otomatik olarak yayılmak için nihayet derece kuvvetli EternalBlue Emniyet açığından yararlanan Kötü şöhretli WannaCry fidye yazılımı solucanıydı. Kaspersky araştırmacıları, bir sonraki Wannacry’nin 2023’te gerçekleşme mümkünlüğünün yüksek olduğuna inanıyor. Bunun üzere bir olayın meydana gelmesinin potansiyel bir nedeni, dünyadaki en sofistike tehdit aktörlerinin en az bir Müsait istismara sahip olma mümkünlüğünün yüksek olması ve var global tansiyonların ShadowBrokers üslubu bir hack-sızıntısının gerçekleşme mümkünlüğünü Aka ölçüde artırmasıdır.

Uzmanlar önümüzdeki yıl, yürekli saldırganların fizikî ve siber hücumları Biricik potada eritme konusunda ustalaştığını ve yakın hücumlar için insansız hava araçlarını kullandığını görebileceğimize inandığından, Aka değişimler yeni amaç tiplerine ve hamle senaryolarına da yansıyacak üzere gözüküyor. mümkün hamle senaryolarından kimileri, Wi-Fi şifrelerinin çevrimdışı olarak kırılması için kullanılan WPA handshake’lerinin toplanmasına müsaade vermek için kâfi alete sahip dronların monte edilmesini ve hatta yoldan geçenlerin onları alıp bir makineye takması umuduyla kısıtlı alanlara Kötü gayeli USB anahtarlarının bırakılmasını kapsıyor.

2023 için öteki gelişmiş tehdit iddiaları şunları içeriyor:

- SIGINT tarafından sağlanan Üzücü emelli yazılım. İnternet omurgasının kilit noktalarındaki sunucuları kullanarak eş vakitli taarruzlara İmkan tanıyan Düş edilebilecek en kuvvetli atak vektörlerinden biri önümüzdeki Yıl daha kuvvetli bir halde Geri dönebilir. Bu taarruzları tespit etmek nihayet derece güç olsa da, Kaspersky araştırmacıları daha yaygın hale geleceklerine ve daha Çok keşfe yol açacaklarına inanıyor.

- Yıkıcı taarruzların yükselişi. Mevcut siyasi ortam göz önüne alındığında, Kaspersky uzmanları hem devlet dalını hem de kilit sanayileri etkileyen rekor sayıda yıkıcı siber atak öngörüyor. Bunların bir kısmının siber taarruzlara karşı kolaylıkla izlenemeyeceği ve rastgele kazalar üzere görüneceği mümkündür. Gerisi, gerçek faillerine makul bir inkar edilebilirlik sağlamak için Düzmece fidye yazılım hücumları yahut hacktivist operasyonlar formunda olacaktır. Güç şebekeleri yahut halk yayıncılığı üzere sivil altyapıya yönelik yüksek profilli siber akınların yanı Dizi savunması güç olan su altı kabloları ve fiber dağıtım merkezleri de amaç haline gelebilir.

- Posta sunucuları öncelikli amaçlar haline geliyor. Posta sunucuları kilit istihbarat barındırır, bu da onları Müsait oyuncular için değerli kılar ve akla gelebilecek en Aka atak yüzeyine sahiptir. Bu bölümdeki pazar başkanları şimdiden kritik Emniyet açıklarının istismarıyla karşı karşıya kaldı ve 2023 bütün Aka e-posta programları için kaybedilecek Biricik günün bile olmayacağı bir Yıl olacak.

- APT hedeflemesi uydu teknolojilerine, üreticilere ve operatörlere yöneliyor. APT’lerin uydulara saldırabileceğine dair deliller var, Örnek olarak Viasat olayını verebiliriz. APT tehdit aktörlerinin gelecekte dikkatlerini giderek daha Çok uydu teknolojisi manipülasyonu ve müdahalesine çevirmesi ve bu teknolojilerin güvenliğini daha da Kıymetli hale getirmesi mümkündür.

- Hack’le ve sız yeni moda. 2022’de ortaya çıkan yeni karma çatışma biçimi, Fazla sayıda Hack’le ve sız operasyonunu içeriyordu. Bunlar, rakip tehdit kümeleri hakkında data sızdıran yahut bilgi yayan APT aktörleriyle önümüzdeki Yıl da devam edecek.

- Daha Çok APT kümesi CobaltSrike’tan öteki alternatiflere geçecek. Bir red-teaming aracı olan CobaltStrike, APT aktörleri ve siber kabahat kümeleri için tercih edilen bir araç haline gelmiştir. Savunuculardan Aka İlgi görerek saldırganların Brute Ratel C4, Silver, Manjusaka yahut Ninja üzere yeni alternatiflere geçmelerini mümkün kılarak hepsi yeni yetenekler ve daha gelişmiş kaçınma teknikleri sunuyor.

Kaynak: (BYZHA) – ak Haber Ajansı

Yorum Yok